La extracción de firmware en memorias flash es un proceso importante en el ámbito del análisis de dispositivos embebidos, especialmente cuando los métodos tradicionales fallan o son inadecuados. En esta entrega de Fixdata, exploraremos diversas alternativas y herramientas utilizadas para extraer el firmware de dispositivos, abordando no solo los métodos más comunes, sino también algunas técnicas avanzadas que pueden ser útiles en situaciones más complejas. Este proceso es fundamental tanto en la ingeniería inversa de dispositivos como en la recuperación de datos en casos de fallas en sistemas embebidos. A través de una combinación de herramientas de hardware y software, es posible acceder a datos valiosos almacenados en los firmwares de dispositivos que de otro modo podrían ser inaccesibles.

El Desafío de Extraer el Firmware

Cuando un firmware no está disponible públicamente o las herramientas estándar como JTAG no ofrecen los resultados esperados, la extracción del firmware se convierte en un verdadero desafío. Muchas veces, la información que se desea obtener está resguardada en dispositivos complejos que emplean medidas de seguridad avanzadas. Afortunadamente, existen diversas alternativas que permiten acceder a estos datos de manera efectiva. Sin embargo, cada una de estas técnicas requiere de un conocimiento profundo de las tecnologías implicadas, así como de las herramientas adecuadas.

Métodos de Extracción de Firmware

Interfaz UART/SWD/SPI/I2C

Una de las formas más sencillas de obtener acceso a un firmware en dispositivos embebidos es a través de las interfaces de comunicación. Los protocolos UART, SWD, SPI e I2C son frecuentemente utilizados en sistemas embebidos para permitir la interacción entre componentes. Entre ellos, UART es particularmente útil, ya que permite el acceso a consolas de depuración que, en ocasiones, proporcionan información valiosa sobre el sistema operativo del dispositivo. Al identificar los pines TX, RX y GND en la placa y utilizar un convertidor de serial a USB, se puede establecer comunicación con el dispositivo y obtener el firmware.

Por otro lado, el protocolo SWD (Serial Wire Debug) es muy común en microcontroladores ARM y proporciona acceso a la memoria y los registros internos. Con herramientas especializadas, como los programadores SPI o I2C, es posible leer y extraer el firmware directamente desde las memorias flash o EEPROM que contienen la información.

Estas interfaces, cuando son accesibles, pueden ser una forma relativamente rápida y efectiva de comenzar con el análisis de un dispositivo. No obstante, su éxito depende en gran medida del diseño y de las medidas de seguridad implementadas por el fabricante.

Lectura Directa de Memoria Flash

Cuando el firmware está almacenado en una memoria flash, una de las alternativas más directas es desoldar el chip de memoria de la placa base y leer su contenido mediante un programador flash. El proceso puede ser un tanto delicado, ya que la extracción del chip debe realizarse sin dañar ni la placa ni el propio chip de memoria. Para dispositivos con encapsulados QFP (Quad Flat Package), se emplean estaciones de soldadura o aire caliente para desoldar el chip de manera cuidadosa.

En dispositivos con memorias flash eMMC o UFS (Universal Flash Storage), la tarea se complica aún más. Estos chips suelen estar empaquetados en un formato BGA (Ball Grid Array), lo que hace necesario un equipo especializado y una gran destreza para desoldar el chip sin dañarlo. En muchos casos, después de la extracción del chip, se utilizan adaptadores de zócalo BGA para conectar el chip a un programador y leer su contenido.

Aunque el proceso es técnicamente desafiante, la lectura directa de memoria flash sigue siendo una de las formas más fiables de obtener el firmware. Sin embargo, es importante tener en cuenta que el uso de esta técnica puede requerir equipos avanzados y habilidades específicas en la manipulación de componentes electrónicos.

Ataques de Arranque: Exploiting Vulnerabilidades en Bootloaders

Otro enfoque para la extracción de firmware es explotar vulnerabilidades en el bootloader del dispositivo. El bootloader es el software inicial que arranca un dispositivo y, en muchos casos, puede contener fallos de seguridad que permiten la carga no autorizada de firmware. Al aprovechar estas vulnerabilidades, es posible cargar un firmware sin las debidas protecciones, obteniendo así acceso al contenido completo del sistema.

En dispositivos que no implementan una protección adecuada en el bootloader, un atacante podría modificar el proceso de arranque para insertar su propio código, facilitando la extracción del firmware. Este tipo de ataques, si bien son menos comunes, pueden ser una opción viable cuando otros métodos fallan.

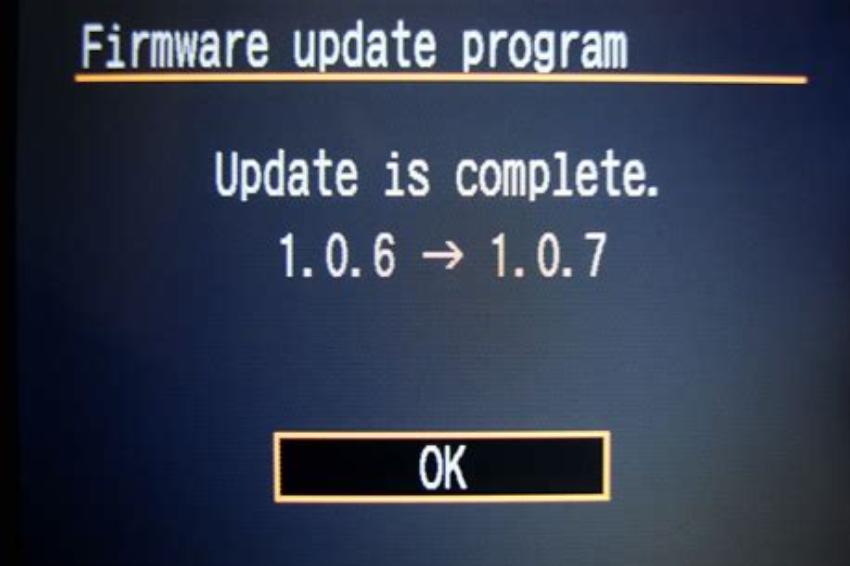

Reversing de Actualizaciones de Firmware: OTA y USB

El proceso de actualización de firmware puede ser una vía adicional para acceder a datos valiosos. Muchas veces, los dispositivos embebidos reciben actualizaciones de firmware a través de métodos como OTA (Over-the-Air) o mediante puertos USB. Estos procesos de actualización a veces no están adecuadamente cifrados o tienen mecanismos de seguridad débiles, lo que permite que el firmware se capture y se extraiga durante la transmisión.

En el caso de actualizaciones OTA, capturar el tráfico de red durante la actualización es una de las técnicas más efectivas. Utilizando herramientas como Bettercap o Mitmproxy, es posible interceptar y analizar el tráfico de datos entre el dispositivo y el servidor de actualización, permitiendo extraer el archivo del firmware.

En situaciones donde la actualización de firmware se realiza a través de USB o tarjetas de memoria, se puede analizar el contenido de las actualizaciones antes de que se instalen en el dispositivo. Este enfoque, conocido como Man-in-the-Middle (MITM), también puede ser utilizado para capturar y modificar el tráfico de actualización.

Desafíos y Limitaciones de la Extracción de Firmware

A pesar de la existencia de múltiples métodos para extraer firmware, no todos son igualmente efectivos en todos los casos. Cada dispositivo tiene sus propias características y medidas de seguridad, lo que significa que el éxito de la extracción dependerá de una serie de factores, como la complejidad del dispositivo y las protecciones implementadas.

Por ejemplo, los dispositivos más avanzados suelen tener mecanismos de protección de lectura, cifrado de firmware o medidas contra la manipulación del bootloader. Estas protecciones pueden dificultar la extracción del firmware, lo que exige el uso de técnicas más sofisticadas y la combinación de habilidades de ingeniería inversa de hardware y software.

Además, aunque existen herramientas especializadas para la recuperación de firmware, como los programadores flash y los adaptadores BGA, estas pueden ser costosas y requieren experiencia para su uso adecuado.

El Papel de Fixdata en la Recuperación de Firmware

En Fixdata, entendemos los desafíos asociados con la extracción de firmware en dispositivos electrónicos. Con más de 20 años de experiencia en la recuperación de datos y la reparación de dispositivos, nos especializamos en ofrecer soluciones efectivas para acceder a datos valiosos almacenados en dispositivos dañados. Nuestro equipo altamente capacitado cuenta con herramientas avanzadas para manejar casos complejos de recuperación de datos, incluidos los provenientes de memorias flash de dispositivos embebidos.

Si bien la extracción de firmware puede ser una tarea desafiante, en Fixdata tenemos la experiencia y el equipo necesario para abordar estos casos. Desde la manipulación de discos duros y SSDs hasta la reparación de dispositivos Apple y sistemas RAID, podemos ayudarte a acceder a tu firmware, asegurando la confidencialidad y la integridad de los datos durante todo el proceso.

La extracción de firmware en memorias flash es una disciplina compleja que involucra una variedad de técnicas, cada una con sus propios desafíos y limitaciones. Sin embargo, a medida que los dispositivos embebidos se vuelven más comunes en diversas áreas de la vida cotidiana, la habilidad para extraer firmware y analizar dispositivos de manera efectiva se vuelve cada vez más importante. Ya sea a través de interfaces de comunicación como UART o SWD, o mediante la explotación de vulnerabilidades en el bootloader o en el proceso de actualización, existen múltiples métodos para acceder al firmware almacenado en dispositivos embebidos.

Fixdata, con su amplia experiencia y tecnología avanzada, está capacitada para enfrentar estos desafíos, ofreciendo soluciones de recuperación de datos que garantizan la máxima calidad y seguridad para nuestros clientes.